A confiabilidade na troca de dados é um dos pilares mais críticos em sistemas embarcados, especialmente em ambientes industriais, automotivos e médicos, onde microcontroladores operam sob rigorosas exigências de precisão. Dados transmitidos entre dois dispositivos podem ser corrompidos por diversas razões: interferência eletromagnética, falhas de temporização, perda de sincronismo ou problemas no barramento físico. Quando isso acontece, mecanismos de verificação de integridade são essenciais para garantir que o receptor consiga validar (ou rejeitar) os dados recebidos de maneira eficiente.

Entre os métodos mais amplamente utilizados para detecção de erros estão os algoritmos de checksum e CRC (Cyclic Redundancy Check). Ambos introduzem redundância controlada no fluxo de dados: ao invés de transmitir apenas as informações úteis, adiciona-se um ou mais bytes extras que permitem ao receptor verificar se os dados foram alterados durante a transmissão. A diferença entre eles está na força estatística com que detectam erros, na complexidade computacional envolvida e no tipo de erro que são capazes de identificar.

O checksum é um método simples e rápido baseado geralmente em uma soma dos bytes de dados, podendo incluir operações como complemento ou truncamento. Ele é fácil de implementar mesmo em microcontroladores modestos (8 ou 16 bits), porém pode ser enganado por certas combinações de erros, como reordenação de bytes ou alterações múltiplas compensadas.

Já o CRC é um método mais robusto, baseado em divisão polinomial sobre campos de Galois (GF(2)). Ele é amplamente utilizado em protocolos de comunicação como USB, Ethernet, Modbus e CAN. O CRC possui alta capacidade de detectar erros aleatórios, rajadas de bits corrompidos e alterações múltiplas. A contrapartida está na sua maior complexidade matemática e computacional — fator que será analisado ao longo deste tutorial com foco em microcontroladores.

Este artigo prático se propõe a explicar, em detalhes, como calcular checksums e CRCs em linguagem C, com exemplos reais aplicáveis a transferência de dados entre microcontroladores, como STM32, AVR ou ESP32. Serão apresentadas fórmulas matemáticas, implementações passo a passo, estratégias de otimização para arquiteturas embarcadas e técnicas de diagnóstico com osciloscópio e analisador lógico.

Ao final, você terá um conjunto completo de ferramentas para incluir verificações de integridade robustas nos seus projetos embarcados, entendendo não apenas o “como”, mas também o “porquê” por trás de cada algoritmo.

📘 Capítulo 2 – Conceitos Fundamentais

📌 Bits, Bytes e Endianess

Antes de implementar qualquer mecanismo de verificação de integridade, é fundamental compreender a granularidade com que os dados são manipulados. Em microcontroladores, os dados geralmente são tratados em unidades de 8 bits (1 byte), mas isso pode se estender para palavras de 16, 32 ou até 64 bits, dependendo da arquitetura.

Outro conceito crucial é o endianess, ou ordem dos bytes. Microcontroladores little-endian (como os da linha ARM Cortex-M) armazenam o byte menos significativo primeiro, enquanto big-endian (como muitos DSPs e alguns processadores de rede) fazem o oposto. Essa diferença afeta diretamente o cálculo de checksums e CRCs, principalmente se os dados são interpretados como inteiros multibyte.

// Exemplo de problema com endianess

uint16_t valor = 0x1234;

uint8_t *ptr = (uint8_t *)&valor;

// Em little-endian:

// ptr[0] == 0x34, ptr[1] == 0x12

📌 Redundância e Integridade

Verificação de integridade depende da introdução de redundância no fluxo de dados — ou seja, informações adicionais que não fazem parte do conteúdo útil, mas que ajudam a identificar alterações indesejadas.

Isso não é diferente de um CPF ou número de cartão de crédito: os últimos dígitos são calculados a partir dos anteriores, permitindo detectar erros simples de digitação. Em sistemas embarcados, fazemos o mesmo com bytes transmitidos por uma UART, por exemplo.

📌 Tipos de Códigos de Verificação

Os principais mecanismos de verificação utilizados em sistemas embarcados são:

- Paridade: um único bit adicional que indica se a quantidade de bits ‘1’ é par ou ímpar. Detecta um único bit errado, mas nada mais. É insuficiente para a maioria das aplicações modernas.

- Checksum: soma simples dos bytes transmitidos, geralmente usando complemento de 8 ou 16 bits. Detecta erros aleatórios simples, mas não é confiável contra certos padrões de erro.

- CRC (Cyclic Redundancy Check): usa uma divisão polinomial binária para gerar uma assinatura de N bits (CRC-8, CRC-16, CRC-32 etc.). Detecta rajadas, múltiplos bits errados, trocas de ordem e padrões sofisticados de corrupção.

📌 Um Exemplo Ilustrativo

Considere o seguinte pacote de dados com 4 bytes:

uint8_t dados[4] = {0x12, 0x34, 0x56, 0x78};

Se usarmos checksum de 8 bits com soma simples, teremos:

\[\text{checksum} = (0x12 + 0x34 + 0x56 + 0x78) \mod 256 = 0x12 + 0x34 + 0x56 + 0x78 = 0x01E4 \Rightarrow 0xE4\]

Se qualquer byte for alterado, a soma mudará e o receptor poderá detectar o erro — mas se dois bytes forem trocados, o resultado pode ser o mesmo. Aqui o CRC se mostra superior, pois leva em conta a posição dos bits e seu valor combinado no tempo.

📘 Capítulo 3 – Cálculo de Checksum Simples

O checksum é uma técnica simples, mas eficaz, usada para detectar alterações acidentais em blocos de dados. Em sua forma mais básica, ele consiste na soma dos valores dos bytes, truncada ou ajustada para caber em um determinado número de bits (geralmente 8 ou 16). É um método eficiente para microcontroladores com recursos limitados e baixo volume de dados.

📌 Fórmulas Comuns

As variantes mais utilizadas de checksum são:

- Checksum de 8 bits com soma simples:

\[\text{Checksum} = \sum_{i=0}^{n-1} D_i \mod 256\]

- Checksum de 8 bits com complemento de um (One’s complement):

\[\text{Checksum} = \sim \left( \sum_{i=0}^{n-1} D_i \mod 256 \right)\]

- Checksum de 16 bits:

\[\text{Checksum} = \sum_{i=0}^{n/2 – 1} (D_{2i} \ll 8 + D_{2i+1}) \mod 65536\]

A escolha depende da confiabilidade desejada. Checksum de 16 bits é mais resistente a colisões do que o de 8.

📌 Implementação em C

🧪 Exemplo 1: Checksum de 8 bits (soma simples)

#include <stdint.h>

#include <stddef.h>

uint8_t checksum8(const uint8_t *dados, size_t tamanho) {

uint8_t soma = 0;

for (size_t i = 0; i < tamanho; i++) {

soma += dados[i];

}

return soma; // pode ser usado diretamente ou transmitido como complemento

}

🧪 Exemplo 2: Checksum de 8 bits com complemento

uint8_t checksum8_complemento(const uint8_t *dados, size_t tamanho) {

uint8_t soma = 0;

for (size_t i = 0; i < tamanho; i++) {

soma += dados[i];

}

return ~soma; // complemento de 1

}

🧪 Exemplo 3: Checksum de 16 bits

uint16_t checksum16(const uint8_t *dados, size_t tamanho) {

uint16_t soma = 0;

for (size_t i = 0; i < tamanho; i += 2) {

uint16_t palavra = dados[i];

if (i + 1 < tamanho)

palavra = (palavra << 8) | dados[i + 1];

else

palavra <<= 8; // completa com zero se ímpar

soma += palavra;

}

return soma;

}

📌 Vantagens e Limitações

Vantagens:

- Extremamente leve computacionalmente.

- Fácil de depurar (visualização direta da soma).

- Útil em protocolos simples (ex: comunicação serial básica).

Limitações:

- Pode ser enganado por reordenação de bytes.

- Menor capacidade de detecção em caso de múltiplos erros.

- Não protege contra rajadas de bits corrompidos.

Por essas razões, o checksum é mais indicado em sistemas com baixo ruído, baixa taxa de erro ou como camada auxiliar em conjunto com outros mecanismos de proteção.

📘 Capítulo 4 – Introdução ao CRC

O CRC (Cyclic Redundancy Check) é um método de verificação de integridade de dados baseado em aritmética binária modular, mais especificamente em divisão polinomial sobre o campo de Galois GF(2). Ele é amplamente utilizado por sua capacidade de detectar com alta confiabilidade uma variedade de erros, incluindo erros únicos, múltiplos, rajadas de bits e trocas de posição.

📌 Representação Polinomial

Diferente do checksum, que trata os dados como números somáveis, o CRC os interpreta como um polinômio binário, onde cada bit é um coeficiente (0 ou 1). Por exemplo, o byte 0xD2 (11010010) é representado como: \(x^7 + x^6 + x^4 + x^1\)

O processo de CRC consiste em dividir esse polinômio pelo chamado polinômio gerador (ou polinômio divisor), e usar o resto da divisão como código de verificação.

📌 Operações em GF(2)

No campo de Galois GF(2), as operações são feitas bit a bit com regras simples:

- Adição/Subtração = XOR

- Multiplicação = AND com deslocamentos

- Não existe “empréstimo” ou “vai-um” como na aritmética decimal.

Isso simplifica muito a implementação em C, mas exige cuidado no controle dos bits envolvidos.

📌 Processo de Cálculo do CRC

- O fluxo de dados é estendido com

nbits zero (ondené o grau do polinômio). - A sequência estendida é dividida pelo polinômio gerador (bit a bit).

- O resto da divisão é o valor do CRC.

Exemplo com polinômio CRC-4-ITU (𝑥⁴ + 𝑥 + 1):

Dados: 11010011101100

Polinômio: 1011 (grau 3, CRC-3)

O resultado do processo é um valor de 3 bits, que será adicionado ao final da mensagem.

📌 Escolha do Polinômio

A eficiência do CRC depende criticamente da escolha do polinômio gerador. Alguns polinômios são padronizados e otimizados para detectar certos tipos de erro:

| Nome | Grau | Polinômio (hex) | Aplicações típicas |

|---|---|---|---|

| CRC-8 | 8 | 0x07 | SMBus, I²C, ATM |

| CRC-16-IBM | 16 | 0x8005 | Modbus, Bluetooth, USB |

| CRC-32 | 32 | 0x04C11DB7 | Ethernet, ZIP, PNG |

A implementação de CRC no código C será profundamente influenciada pela escolha desse polinômio, assim como por fatores como endianess, refletir bits ou não (bit reversal), e valores iniciais.

📌 Por que CRC é Melhor que Checksum?

O CRC oferece detecção garantida para:

- Todos os erros de 1 bit

- Todos os erros de 2 bits

- Todas as rajadas de até n bits (onde n = grau do polinômio)

- A maioria dos erros múltiplos e sistemáticos

Em protocolos críticos, como CAN, USB e Ethernet, o CRC é preferido por garantir detecção de erros complexos sem aumentar significativamente a sobrecarga de comunicação.

📘 Capítulo 5 – Implementando CRC em C

Neste capítulo, exploramos duas abordagens populares para implementar CRCs em C:

- Método bit a bit, mais didático e direto, mas menos performático.

- Método por tabela (lookup table), mais rápido, ideal para aplicações em tempo real.

Ambos podem ser usados com diferentes configurações de CRC (8, 16, 32 bits), dependendo da aplicação e do polinômio.

📌 CRC Bit a Bit (sem tabela)

A implementação bit a bit simula diretamente a divisão polinomial descrita no capítulo anterior. É útil para compreender o funcionamento interno do algoritmo e para aplicações que não exigem alta performance.

🧪 Exemplo: CRC-8 com polinômio x⁸ + x² + x + 1 (0x07)

#include <stdint.h>

uint8_t crc8_bitwise(const uint8_t *dados, size_t tamanho) {

uint8_t crc = 0x00;

uint8_t polinomio = 0x07;

for (size_t i = 0; i < tamanho; i++) {

crc ^= dados[i];

for (uint8_t bit = 0; bit < 8; bit++) {

if (crc & 0x80)

crc = (crc << 1) ^ polinomio;

else

crc <<= 1;

}

}

return crc;

}

Este código percorre cada bit de cada byte, aplicando XOR e realizando a divisão com o polinômio quando necessário.

📌 CRC com Lookup Table

Para sistemas embarcados mais rápidos, como Cortex-M, o uso de tabelas permite um ganho significativo de desempenho. A ideia é pré-calcular os efeitos de cada byte possível e armazenar isso em uma tabela de 256 posições.

🧪 Exemplo: CRC-8 com lookup table

#include <stdint.h>

static const uint8_t tabela_crc8[256] = {

// Preenchida com base no polinômio 0x07

// Pode ser gerada automaticamente (ver capítulo seguinte)

};

uint8_t crc8_tabela(const uint8_t *dados, size_t tamanho) {

uint8_t crc = 0x00;

for (size_t i = 0; i < tamanho; i++) {

crc = tabela_crc8[crc ^ dados[i]];

}

return crc;

}

A tabela pode ser gerada por um script, ou calculada uma única vez durante o setup do sistema.

📌 CRC-16 (bitwise)

O mesmo conceito se aplica a CRCs de 16 bits. Aqui está um exemplo com o clássico CRC-16-IBM (polinômio 0x8005, refletido):

uint16_t crc16_bitwise(const uint8_t *dados, size_t tamanho) {

uint16_t crc = 0x0000;

uint16_t polinomio = 0x8005;

for (size_t i = 0; i < tamanho; i++) {

crc ^= (dados[i] << 8);

for (uint8_t bit = 0; bit < 8; bit++) {

if (crc & 0x8000)

crc = (crc << 1) ^ polinomio;

else

crc <<= 1;

}

}

return crc;

}

📌 Tabela ou Bit a Bit?

| Critério | Bit a Bit | Tabela |

|---|---|---|

| Velocidade | Lenta | Rápida |

| Memória RAM/FLASH | Baixa | Moderada (256–1024 bytes) |

| Facilidade de depurar | Alta | Moderada |

| Custo de CPU | Alto | Baixo |

Se seu projeto roda em um MCU de 8 bits com 2KB de flash, use a versão bit a bit. Para MCUs com 32KB+ e necessidade de tempo real, a versão com tabela é recomendada.

📘 Capítulo 6 – Otimizações para Microcontroladores

Enquanto as implementações bit a bit e com tabela são funcionais em qualquer sistema, o contexto de microcontroladores exige atenção especial à eficiência — seja em termos de tempo de execução, uso de memória RAM/flash, ou consumo de energia. Este capítulo apresenta estratégias específicas para adaptar e otimizar algoritmos de CRC a diferentes arquiteturas embarcadas.

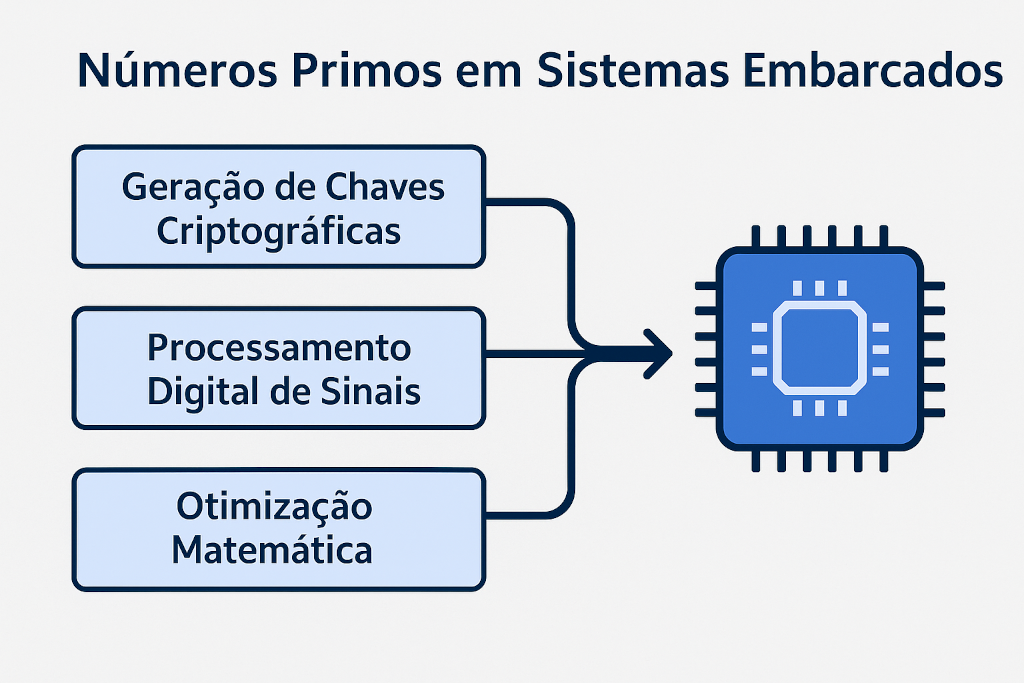

📌 Arquiteturas: 8, 16 e 32 bits

A arquitetura do microcontrolador afeta diretamente a forma como os dados são processados. Um MCU de 32 bits (como os STM32 Cortex-M) pode processar palavras inteiras em uma única instrução, enquanto um ATmega328 (8 bits) precisará de múltiplas operações para lidar com valores de 16 ou 32 bits.

💡 Dica: Prefira CRCs de 8 bits em sistemas de 8 bits, e use CRC-16 ou CRC-32 apenas se necessário.

📌 Endianess e Espelhamento de Bits

Alguns algoritmos de CRC (como o CRC-16-CCITT ou o CRC-32 IEEE) especificam que os bits dos dados e/ou o próprio CRC devem ser espelhados (bit reflection), ou que os bytes devem ser processados em ordem inversa (little-endian).

🧪 Espelhamento de bits (bit reversal):

uint8_t refletir8(uint8_t b) {

uint8_t r = 0;

for (int i = 0; i < 8; i++) {

if (b & (1 << i)) r |= (1 << (7 - i));

}

return r;

}

💡 Alguns microcontroladores ARM (ex: Cortex-M3+) oferecem a instrução RBIT que inverte os bits de um registrador de forma rápida. Use-a via inline assembly quando possível:

__asm__("rbit %0, %1" : "=r"(resultado) : "r"(valor));

📌 Lookup Table Compacta (nibble-based)

Se a memória FLASH é limitada, mas o desempenho precisa melhorar, uma boa alternativa é usar uma tabela reduzida de 16 entradas baseada em nibbles (4 bits), em vez de 256:

static const uint8_t crc_nibble[16] = { /* valores pré-calculados */ };

uint8_t crc8_nibble(const uint8_t *dados, size_t tamanho) {

uint8_t crc = 0;

for (size_t i = 0; i < tamanho; i++) {

crc ^= dados[i];

crc = (crc_nibble[crc >> 4] ^ crc_nibble[crc & 0x0F]);

}

return crc;

}

Essa técnica é um compromisso ideal entre espaço e velocidade, especialmente útil em sensores ou módulos de comunicação compactos.

📌 Uso de Periféricos de CRC

Alguns microcontroladores modernos oferecem periféricos dedicados de CRC, como o CRC Engine dos STM32. Isso libera a CPU para outras tarefas.

🧪 Exemplo: STM32 HAL (CRC-32 por hardware)

#include "stm32f4xx_hal.h"

uint32_t calcular_crc_hw(const uint8_t *dados, size_t tamanho) {

return HAL_CRC_Calculate(&hcrc, (uint32_t *)dados, tamanho / 4);

}

Esse recurso é ideal para comunicações de alto volume ou validação de firmware.

📌 Benchmark e Profiling

Recomenda-se medir o tempo de execução real com ferramentas como:

- SysTick ou DWT_CYCCNT (nos Cortex-M)

- Analisador lógico externo com pino de GPIO para marcação de tempo

- Visualização via RTT ou UART debug

Isso ajuda a decidir se o ganho com tabelas ou hardware justifica o custo de memória.

📘 Capítulo 7 – Integração com Protocolos de Comunicação

A aplicação real de algoritmos de verificação de integridade ocorre no contexto de protocolos de comunicação, como UART, SPI, I2C, CAN e USB. Cada protocolo possui suas próprias exigências, mas todos compartilham a necessidade de validar os dados recebidos.

Este capítulo aborda como enquadrar pacotes de dados, calcular/verificar CRC ou checksum, e lidar com erros de transmissão de forma robusta, segura e eficiente.

📌 Estrutura de Pacotes com Checksum/CRC

Um frame típico de dados pode conter os seguintes campos:

| Campo | Tamanho | Descrição |

|---|---|---|

| Início (header) | 1 byte | Identificador fixo, ex: 0xAA |

| ID | 1 byte | ID do dispositivo ou comando |

| Tamanho | 1 byte | Número de bytes úteis |

| Dados | N bytes | Conteúdo principal |

| Verificação | 1–4 bytes | Checksum ou CRC (ex: CRC-16) |

📌 Enviando Dados com CRC (UART como exemplo)

void enviar_pacote_uart(uint8_t id, uint8_t *dados, uint8_t tamanho) {

uint8_t pacote[64];

uint8_t idx = 0;

pacote[idx++] = 0xAA; // Header

pacote[idx++] = id;

pacote[idx++] = tamanho;

for (uint8_t i = 0; i < tamanho; i++)

pacote[idx++] = dados[i];

uint16_t crc = crc16_bitwise(pacote, idx);

pacote[idx++] = crc >> 8;

pacote[idx++] = crc & 0xFF;

HAL_UART_Transmit(&huart1, pacote, idx, HAL_MAX_DELAY);

}

📌 Recebendo e Verificando Pacote

bool verificar_pacote_uart(uint8_t *pacote, uint8_t tamanho_total) {

if (pacote[0] != 0xAA) return false;

uint16_t crc_recebido = (pacote[tamanho_total - 2] << 8) |

(pacote[tamanho_total - 1]);

uint16_t crc_calculado = crc16_bitwise(pacote, tamanho_total - 2);

return (crc_recebido == crc_calculado);

}

Este método permite que o receptor descarte imediatamente pacotes inválidos, evitando interpretar dados corrompidos ou acionar comandos incorretos.

📌 Integração com SPI e I2C

Em protocolos síncronos como SPI e I2C, o CRC pode ser aplicado da mesma forma. A diferença está no controle de fluxos e timeouts, que devem ser tratados separadamente.

Exemplo: ao enviar 16 bytes via I2C com um checksum final, o receptor pode calcular o checksum local e compará-lo assim que a transferência for concluída.

Para I2C, o cálculo pode ser feito no HAL_I2C_SlaveRxCpltCallback() e o pacote rejeitado se inválido.

📌 Detecção e Reação a Erros

Após detectar um erro, o receptor pode:

- Descartar o pacote silenciosamente (modo passivo).

- Solicitar retransmissão (modo ativo, usando ACK/NACK).

- Acionar mecanismos de segurança (desabilitar hardware, resetar canal).

Em sistemas críticos (ex: controle de motor ou comandos de parada de emergência), a resposta ao erro é tão importante quanto a detecção em si.

📌 Aplicação em Protocolos Existentes

| Protocolo | Tipo de verificação usado |

|---|---|

| Modbus RTU | CRC-16 (0x8005) |

| CAN | CRC-15 (hardware) |

| USB | CRC-5, CRC-16 (em hardware) |

| Ethernet | CRC-32 (em hardware) |

| UART custom | Checksum simples ou CRC-16 |

O conhecimento de CRC permite implementar protocolos customizados ou depurar protocolos padrão com precisão.

📘 Capítulo 8 – Casos de Estudo e Testes

Neste capítulo, aplicamos os conceitos de checksum e CRC em cenários reais de comunicação entre microcontroladores, usando ferramentas de debug como osciloscópios, analisadores lógicos e UARTs em modo de diagnóstico. O objetivo é demonstrar como validar a transmissão de dados, localizar erros e garantir a integridade das mensagens trocadas entre dispositivos.

📌 Estudo de Caso: Comunicação entre Dois STM32 via UART

🎯 Objetivo

Transmitir um pacote com dados simulados de sensor entre dois microcontroladores STM32, usando CRC-16 para verificação de integridade.

🧱 Configuração do pacote:

| Campo | Tamanho | Descrição |

|---|---|---|

| Header | 1 byte | 0xAA |

| ID | 1 byte | 0x01 |

| Dados | 4 bytes | Ex: temperatura, etc. |

| CRC | 2 bytes | CRC-16-IBM |

📟 Código do Transmissor (STM32 HAL):

uint8_t dados[] = { 0xAA, 0x01, 0x10, 0x20, 0x30, 0x40 };

uint16_t crc = crc16_bitwise(dados, 6);

dados[6] = crc >> 8;

dados[7] = crc & 0xFF;

HAL_UART_Transmit(&huart1, dados, 8, HAL_MAX_DELAY);

📟 Código do Receptor:

uint8_t buffer[8];

HAL_UART_Receive(&huart2, buffer, 8, HAL_MAX_DELAY);

if (verificar_pacote_uart(buffer, 8)) {

// Dados válidos: processar

} else {

// Erro detectado: rejeitar pacote

}

📌 Verificação com Analisador Lógico

Conectando um analisador lógico (como Saleae Logic) aos pinos TX/RX, podemos:

- Visualizar o conteúdo de cada byte

- Comparar o CRC enviado com o CRC esperado

- Confirmar se houve falha de transmissão ou erro de sincronismo

💡 Utilize marcação de tempo com pino GPIO para registrar o momento de recepção e depuração:

HAL_GPIO_WritePin(GPIOB, GPIO_PIN_0, GPIO_PIN_SET); // início

verificar_pacote_uart(buffer, 8);

HAL_GPIO_WritePin(GPIOB, GPIO_PIN_0, GPIO_PIN_RESET); // fim

📌 Injeção de Erros para Testes

Para verificar a robustez da verificação, pode-se forçar erros intencionais:

buffer[3] ^= 0xFF; // inverte um byte do meio

O sistema deve rejeitar esse pacote com erro de CRC.

📌 Exemplo com SPI

No caso de comunicação SPI entre um mestre e um escravo, o cálculo do CRC pode ser incluído no final do frame de envio. O escravo valida o CRC antes de processar o comando:

// Transmissão SPI: [CMD][DATA][CRC_H][CRC_L]

O mestre calcula o CRC e transmite; o escravo recalcula com os dados recebidos e compara.

📌 Diagnóstico via UART Debug

Para microcontroladores que não possuem analisador lógico, é possível logar os valores de CRC via uma UART secundária:

printf("CRC calculado: 0x%04X\n", crc_calculado);

printf("CRC recebido: 0x%04X\n", crc_recebido);

Essa técnica é extremamente útil durante testes de integração.

📌 Conclusões dos Testes

- Verificações de CRC são determinísticas e confiáveis

- Erros comuns são facilmente detectados (bit flip, byte omitido, byte extra)

- A implementação correta exige atenção a ordem dos bytes e inicialização do CRC

- Em sistemas críticos, os testes de injeção de falhas são obrigatórios

📘 Capítulo 9 – Considerações Finais

Ao longo deste tutorial, percorremos desde os conceitos mais básicos de verificação de integridade até implementações robustas e testadas de checksum e CRC em sistemas embarcados. Com isso, fica claro que garantir a integridade dos dados em comunicação entre microcontroladores não é uma opção, mas uma exigência fundamental para a confiabilidade de qualquer sistema crítico.

📌 Recomendações de Projeto

- Escolha o algoritmo conforme o risco e o custo do erro:

- Checksum simples é aceitável em links de baixa taxa e com baixo risco.

- CRC-8 é excelente para sensores e barramentos curtos (I2C, UART).

- CRC-16 é adequado para protocolos robustos como Modbus, SPI industriais.

- CRC-32 deve ser considerado em transferências de firmware ou redes.

- Evite reinvenções: use algoritmos padronizados sempre que possível (ex: CRC-16-IBM, CRC-CCITT, CRC-32 IEEE).

- Teste seu algoritmo com vetores conhecidos: use ferramentas como reveng ou geradores online de CRC para validar sua implementação.

- Documente as configurações do CRC:

- Polinômio utilizado

- Valor inicial (seed)

- Inversão de entrada/saída (refin, refout)

- XOR final

📌 Automatização de Testes

É recomendável incorporar testes automatizados no seu projeto para validar transmissões com e sem erro. Por exemplo:

void teste_crc(void) {

uint8_t dado[] = { 0x01, 0x02, 0x03 };

uint16_t crc = crc16_bitwise(dado, 3);

assert(crc == 0xXXXX); // valor esperado

}

Frameworks como Unity (C) ou Ceedling são boas opções para testes automatizados em ambientes embarcados.

📌 Alternativas Avançadas

Se o projeto exige ainda mais confiabilidade, considere algoritmos que detectam e corrigem erros, como:

- Código de Hamming: permite correção de 1 bit e detecção de 2.

- Reed-Solomon: usado em CDs, QR codes, comunicação por rádio e memória NAND.

- CRC com hardware: presente em muitos MCUs modernos, acelera o processo com confiabilidade industrial.

Essas técnicas requerem mais memória e CPU, mas são fundamentais em sistemas médicos, aeroespaciais, automotivos ou com comunicação de longa distância.

📌 Fechamento

O uso adequado de checksums e CRCs eleva o seu projeto de “funcional” a confiável e seguro, protegendo contra ruídos, falhas de hardware e bugs silenciosos que poderiam comprometer sua aplicação. O conhecimento e implementação criteriosa dessas técnicas fazem parte da caixa de ferramentas essencial de qualquer desenvolvedor de sistemas embarcados.

Este tutorial oferece a base prática e teórica para que você aplique, teste e refine algoritmos de verificação de integridade com confiança.